Tecnología

Personaliza tu WhatsApp con un modo Halloween espeluznante

Dale un *spoopy* makeover a tu app de mensajería favorita con estos hacks fáciles que hasta un fantasma podría seguir.

Tu WhatsApp está a punto de ponerse más tenebroso que tu bandeja de entrada llena de memes

Amor, odio, y una dependencia absoluta a ver los dobles tics azules. Así es nuestra relación con WhatsApp. Pero, oye, la temporada más espeluznante del año está llamando a la puerta (o más bien, arañándola con uñas postizas de bruja), y si tu vida ya es un desastre aterrador, ¿por qué tu aplicación de mensajería no iba a serlo también?

Resulta que Meta, en su infinita sabiduría, no nos ha bendecido con un modo Halloween oficial. Es como si no quisieran que nos divirtamos. Pero no te preocupes, que para eso está la comunidad digital, siempre dispuesta a saltarse las normas con un poco de ingenio y, en este caso, con una aplicación llamada Nova Launcher. Sí, vamos a tener que hacer un *workaround* más elaborado que un disfraz de última hora, pero el resultado vale la pena para asustar a tus contactos con tu dedicación *extra*.

El kit de supervivencia para tu transformación digital

Antes de empezar este ritual tecnológico, necesitas reunir los ingredientes. No son ojos de newt ni alas de murciélago, pero casi. Primero, descarga Nova Launcher desde la Google Play Store. Es el hechizo principal que nos permitirá alterar la realidad de tu pantalla de inicio.

Luego, es hora de saquear Internet. Busca y descarga tus imágenes favoritas de Halloween. Piensa en calabazas siniestras, fantasmas pixelados, gatos negros (el algoritmo básico de octubre) o fondos oscuros que griten “tengo problemas emocionales, pero de forma estacional”. Necesitas tres formatos: uno cuadrado (para el ícono), uno horizontal (para el teclado) y uno vertical (para el fondo de chat). Tu galería está a punto de ponerse más tétrica que tu historial de Netflix en octubre.

Paso 1: El fondo de chat que hará que tus conversaciones den miedo (de verdad)

Abre WhatsApp y toca esos tres puntitos en la esquina. Ya sabes, los que siempre pulsas por inercia mientras evitas responder a ese mensaje de tu grupo familiar. Dirígete a Ajustes, luego a Chats y finalmente a Fondo de pantalla. Aquí es donde la magia (negra) sucede.

Selecciona Cambiar y luego Mis fotos. Ahora, elige esa imagen vertical de Halloween que descargaste, esa que captura a la perfección tu esencia otoñal de “decoración básica”. Pulsa Establecer como fondo de pantalla. Y voilà! Ahora, cada vez que hables con tu crush o discutas con tu mejor amigo, lo harás sobre un telón de fondo que dice “celebro Halloween todo el año en mi corazón”.

Paso 2: Un teclado tan oscuro como tu sentido del humor

Entra en cualquier chat y toca la barra de texto para que aparezca el teclado. Busca el ícono de engranaje o configuración (suele estar en la barra superior del teclado Gboard o similar). Púlsalo y elige la opción Tema. Luego, selecciona Mis temas para crear uno personalizado.

Es el momento de usar tu imagen horizontal. Ajústala como prefieras, pulsa Siguiente, modifica el brillo para que no te deje ciego a las 3 a.m. mientras chismeas, y dale a Listo. Ahora, tu teclado combinará a la perfección con el ambiente. Escribir “jk” o “omg” nunca había tenido un aire tan misterioso.

Paso 3: El disfraz final para el ícono (o el hack más arriesgado)

Este es el paso opcional, el que requiere que firmes un pacto digital con tu yo futuro. Abre Nova Launcher. Busca el ícono de WhatsApp en tu pantalla principal y mantén el dedo presionado sobre él, como si estuvieras intentando tele-transmitirle tu deseo de cambio.

Se desplegará un menú; selecciona Editar. Luego, toca el logo actual de WhatsApp (el famoso teléfono dentro de una burbuja) y elige la opción Fotos. Aquí es donde subes tu imagen PNG cuadrada con temática de Halloween. Una calavera, un fantasma, lo que sea que represente tu alma en estos momentos. Presiona Listo.

¡Y ya está! Tu app ya tiene su propio disfraz. Un pequeño recordatorio: WhatsApp no permite oficialmente el uso de aplicaciones de terceros para modificar su apariencia, así que este último truco es bajo tu propia responsabilidad. Es el equivalente digital a comprar dulces de una marca desconocida: sabe bien, pero asumes los riesgos.

La advertencia fantasma: ¿Y si Nova Launcher se desvanece?

Para añadir un poco de drama real a esta historia, Kevin Barry, el cerebro original detrás de Nova Launcher, confirmó recientemente que ha abandonado la empresa. Esto, en cristiano, significa que la aplicación podría dejar de recibir actualizaciones y, con el tiempo, quedar tan obsoleta como un disfraz de *ghostface* del año pasado.

Mientras la app siga disponible en la Play Store, podrás usarla. Pero es algo a tener en cuenta. La tecnología móvil avanza más rápido que un susto en una casa embrujada, y lo que hoy es un hack genial, mañana podría ser un recuerdo nostálgico. Aprovecha ahora, antes de que se convierta en una reliquia digital.

Con estos simples trucos, tu WhatsApp estará más aterrador y personalizado que nunca. Perfecto para enviar mensajes de voz con efectos de eco siniestro o para hacer que esa notificación del banco de asuste un poco menos.

¿Listo para darle a tu WhatsApp el makeover espeluznante que se merece? Comparte este artículo con tus amigos en tus redes sociales y retaos a ver quién consigue el diseño más terrorífico. Y si te quedaste con ganas de más trucos, explora nuestra sección de tecnología para descubrir cómo personalizar hasta el último rincón de tu vida digital. ¡A dar miedo (y likes)!

Tecnología

X se desploma y deja al mundo sin su dosis de caos matutino

La red social X, antes Twitter, colapsó dejando a millones sin su dosis diaria de caos digital. Usuarios reportan problemas en la app y el feed.

X se desploma y deja al mundo sin su dosis de caos matutino

Bueno, bueno, bueno. Parece que el pájaro azul (o el equis, o lo que sea ahora) decidió tomarse un día libre. Y no uno cualquiera, sino un martes 13. ¿Coincidencia? Lo dudo mucho. La vibra estaba en el aire desde que nos despertamos.

Durante la mañana de este martes con mala suerte incorporada, la red social que antes conocíamos como Twitter y ahora es un enigma llamado X empezó a fallar más que mis propósitos de Año Nuevo. Y no fue algo localizado, oh no. Fue un apagón digital a nivel global que dejó a medio planeta preguntándose: “¿y ahora en qué aplicación pierdo mi tiempo productivo?”

El diagnóstico del desastre digital

Según los sabios de Down Detector (los verdaderos héroes sin capa de internet), el caos comenzó alrededor de las 7:50 AM. Justo cuando la mayoría revisa sus notificaciones con un ojo abierto y el otro aún soñando. Timing impecable, como siempre.

Los reportes llegaron más rápido que los memes sobre la situación (que, por cierto, también fallaron al no poder publicarse). Los usuarios – perdón, los “x-usuarios” – comenzaron a reportar de todo:

- La aplicación funcionando como yo los lunes por la mañana: con cero ganas

- El feed más vacío que mi cuenta bancaria después de pagar el alquiler

- Problemas para recargar la página que nos recordaron los tiempos dial-up

- Conexiones al servidor más inestables que mi salud mental durante temporada de exámenes

“Ni siquiera puedo ver los tweets absurdos que normalmente me arruinan la concentración”

- Probablemente tú, yo y medio internet esta mañana

Cuando el caos encuentra un vacío (digital)

Lo más divertido – si es que podemos usar esa palabra – fue ver cómo reaccionó la gente ante este apocalipsis de primer mundo. Las quejas inundaron… otras redes sociales, porque claro, ¿dónde más vamos a quejarnos de que una red social no funciona?

La frustración era palpable incluso a través de las pantallas. Gente acostumbrada a su dosis diaria de discusiones políticas absurdas, memes rancios y videos de gatitos se encontró repentinamente con… silencio digital. O peor aún: con tiempo para pensar en sus vidas.

El impacto fue tan real que muchos tuvieron que recurrir a métodos arcaicos para comunicarse:

- Mensajes de texto (¡gasp!)

- Llamadas telefónicas (¿la gente todavía hace eso?)

- Hablar en persona (esta opción causó pánico generalizado)

Mientras tanto, en algún sótano oscuro de Silicon Valley (o donde sea que trabajen ahora), algún ingeniero debía estar sudando más que yo en una clase de yoga tratando de arreglar este lío.

Lo cierto es que estos momentos nos recuerdan nuestra dependencia digital patológica. Unas horas sin X/Twitter/lo-que-sea y ya estamos buscando desesperadamente alternativas como si fuera el fin del mundo. Nuestra capacidad para adaptarnos brilla tanto como la pantalla de nuestros teléfonos cuando recibimos una notificación.

Y mientras tanto, seguimos refrescando la página compulsivamente, esperando que vuelva ese caos organizado al que llamamos timeline. Porque admitámoslo: extrañamos el desastre.

—

¿Viviste el apagón digital? Comparte tu experiencia más dramática en tus redes y etiquétanos. Hay más análisis sobre nuestro extraña relación con la tecnología esperándote aquí.

Tecnología

TikTok esquiva la guillotina con venta a consorcio estadounidense

TikTok se salva de la prohibición tras firmar un acuerdo para vender su operación en EE.UU. a un consorcio de inversores liderado por Oracle.

TikTok esquiva la guillotina (por ahora) con una venta de última hora

Bueno, parece que el apocalipsis digital para los amantes del baile viral se pospone. Después de años de incertidumbre que nos tenían a todos haciendo el Renegade del miedo, TikTok finalmente firmó el acuerdo para vender su operación en Estados Unidos. Los salvadores (o nuevos dueños, según se mire) son un trío de inversores: Oracle, Silver Lake y MGX. La noticia llega justo cuando el reloj marcaba la cuenta regresiva para que la app dejara de funcionar en enero de 2025.

Según un memorando interno al que tuvo acceso The Associated Press, el CEO Shou Zi Chew confirmó que ByteDance y TikTok han firmado acuerdos vinculantes con los tres inversores, y se prevé que todo se concrete el 22 de enero.

O sea, pasamos del “esto se va a prohibir” al “firmemos estos papeles” en tiempo récord. Un giro de trama digno de un TikTok dramático.

El nuevo reparto del pastel (y quién controla el algoritmo)

Aquí es donde se pone interesante. La nueva empresa conjunta será como una cena familiar complicada donde todos quieren sentarse a la cabecera de la mesa.

- Un 50% será propiedad del consorcio de nuevos inversores (Oracle, Silver Lake y MGX se reparten un 15% cada uno).

- Otro 30.1% será para los inversionistas existentes de ByteDance.

- Y ByteDance misma se queda con un 19.9%.

Pero lo más jugoso no es solo el dinero, sino el control. La empresa tendrá una nueva junta directiva de siete miembros, la mayoría estadounidenses, y estará sujeta a términos que, cito textualmente del memo, “protejan los datos de los estadounidenses y la seguridad nacional de Estados Unidos”. Suena bien, ¿no? Como cuando tu mamá te dice que va a “revisar” tu celular por tu propio bien.

La gran pregunta era: ¿y el algoritmo? Ese ingrediente secreto que nos recomienda videos de gatitos y coreografías imposibles a las 3 a.m. Pues será “reentrenado” con datos de usuarios estadounidenses para, otra cita del memo, “garantizar que el feed de contenido esté libre de manipulación externa”. Los datos mismos estarán almacenados localmente en un sistema gestionado por Oracle. Básicamente, le están poniendo un chip rastreador y entrenamiento especial al cerebro digital de TikTok.

Un drama político con más giros que un Challenge

Para entender por qué esto es tan grande, hay que retroceder. Esto pone fin a varios años de incertidumbre dignos de una telenovela política. El Congreso estadounidense aprobó una ley para prohibir TikTok si no encontraba un nuevo propietario que no fuera ByteDance, su matriz china. La fecha límite era enero 2025.

Y luego entró en escena Donald Trump, porque ¿qué drama moderno estaría completo sin él? En su primer día en el cargo (en esta nueva administración), firmó una orden ejecutiva para mantener TikTok funcionando mientras buscaban un acuerdo. Después vinieron tres órdenes ejecutivas más, extendiendo plazos como si fueran las stories de Instagram que no quieres que desaparezcan.

Hubo un momento en abril donde creyeron tener un pacto listo… hasta que China dio marcha atrás tras anuncios de aranceles del gobierno de Trump. Un auténtico “y yo qué soy, ¿un meme?” geopolítico.

La última orden, en septiembre, fue la que Trump dijo que permitiría a TikTok operar “de una manera que cumpla con las preocupaciones de seguridad nacional”. O sea, el final season tiene muchas temporadas aquí.

Al final, lo que tenemos es un respiro. La plataforma sobrevive, pero transformada. Ya no será totalmente china ni totalmente libre en su funcionamiento original. Es como cuando tu app favorita hace una actualización masiva: sigue siendo la misma… pero diferente. El caos y la irreverencia continúan, pero ahora con supervisión y servidores locales.

—

¿Te sorprendió este desenlace? Comparte esta historia entre tus amigos adictos al scroll infinito y explora más noticias sobre cómo la tecnología está cambiando nuestras vidas (y nuestros feeds).

Tecnología

De la silla de ruedas al espacio en un cohete de Jeff Bezos

Una ingeniera parapléjica cumple su sueño espacial con Blue Origin, desafiando límites y redefiniendo la accesibilidad más allá de la atmósfera.

De la silla de ruedas al espacio en un cohete de Jeff Bezos

Foto: Agencia AP.

Imagina esto: pasas siete años atrapado en una silla de ruedas tras un accidente de bicicleta de montaña. Tu sueño es flotar en el espacio, pero claro, “no hay historia de personas con discapacidades volando al espacio”, como tú misma reconoces. Y entonces, ¿qué pasa? Te llama un tipo que trabajó en SpaceX, te ofrece un viaje en el cohete de juguete de Jeff Bezos, y ¡puf! te conviertes en la primera usuaria de silla de ruedas en salir de la atmósfera. La vida, a veces, tiene un sentido del humor bastante literal.

Michaela Benthaus, una ingeniera alemana de 33 años, se rió “todo el camino hacia arriba” durante su vuelo suborbital del sábado con Blue Origin. La cápsula New Shepard se elevó a más de 105 kilómetros sobre el oeste de Texas —porque, ¿qué mejor lugar para lanzar cohetes que el patio trasero de Estados Unidos?— y ella intentó ponerse cabeza abajo en ingravidez. “Fue la experiencia más genial”, declaró después. Claro, cuando has estado confinada a una silla siete años, tres minutos flotando como un globo deben saber a gloria.

La logística (o cómo meter una silla de ruedas en una lata)

Lo más gracioso —o quizás lo más esperanzador— es que Blue Origin afirma que solo requirió “ajustes menores” para acomodarla. Porque sí, la cápsula fue diseñada con accesibilidad en mente. ¿Sus anteriores turistas espaciales? Personas con movilidad limitada, nonagenarios… vamos, el club social más exclusivo y variopinto del sistema solar.

Los ajustes menores incluyeron:

- Una tabla de transferencia para pacientes para deslizarse entre la escotilla y el asiento (¿alguien pidió un tobogán espacial?).

- Una alfombra en el desierto tras el aterrizaje para acceso inmediato a su silla (porque nada arruina más el momento que tener que arrastrarse por la arena).

- Un ascensor en la plataforma para subir los siete pisos hasta la cápsula (afortunadamente, Bezos no les hizo subir por las escaleras).

Benthaus ya había probado la ingravidez en vuelos parabólicos y participado en misiones simuladas. Pero cuando Hans Koenigsmann —el exejecutivo de SpaceX que organizó y patrocinó esto— la llamó el año pasado, pensó que era “un malentendido”. Spoiler: no lo era. Aceptó al instante. ¿Quién rechaza un viaje gratis al espacio pagado por un desconocido? Solo los muy prudentes.

El negocio del sueño (y los precios opacos)

Aquí viene lo bueno: no se revelaron los precios de los boletos. Por supuesto que no. Porque cuando eres el hombre más rico del planeta —o uno de ellos— y quieres enviar a una ingeniera parapléjica al espacio por razones que mezclan filantropía, marketing y capricho, lo último que quieres es que la gente empiece a hacer cuentas. Koenigsmann pagó. Blue Origin puso el cohete. Y todos felices.

Es una misión privada, sin participación de agencias espaciales —aunque la ESA tiene un programa de formación donde Benthaus participa—. Mientras tanto, la NASA autorizó a John McFall, un amputado británico, para un futuro vuelo a la Estación Espacial Internacional. Comparaciones odiosas: McFall usa prótesis y podría evacuar solo; Benthaus no puede caminar y necesitó que Koenigsmann y un ingeniero la bajaran “por el corto tramo de escaleras” tras el vuelo. Pero hey, ¿quién necesita independencia cuando tienes ingravidez?

“Uno nunca debe renunciar a sus sueños, ¿verdad?”, instó Benthaus tras aterrizar.

Su objetivo ahora es mejorar la accesibilidad en la Tierra. Irónico, ¿no? Tienes que salir al espacio para que te tomen en serio sobre mejorar las rampas aquí abajo. Dice que dentro de “mi burbuja espacial” recibe comentarios positivos, pero fuera no siempre es tan inclusivo. Vaya sorpresa.

El vuelo duró 10 minutos. La lista total de viajeros espaciales de Blue Origin subió a 86 personas —entre ejecutivos e inversores— porque nada dice avance humano como llevar millonarios al borde del espacio. Bezos fundó la compañía en 2000 y empezó los vuelos tripulados en 2021; ahora usan cohetes más grandes desde Florida y planean módulos lunares.

Mientras tanto Michaela Benthaus flotó cabeza abajo sobre Texas contemplando nuestro frágil planeta azul desde lo alto dejando atrás —literalmente— su silla por unos minutos gloriosos e ingrávidos demostrando quizás sin quererlo que los límites están donde decidimos ponerlos aunque cueste un dineral y ayuda externa alcanzarlos.

—

¿Te sorprendió esta historia? Compártela si crees que los sueños no deberían tener límites ni gravedad ¡Explora más contenidos sobre los límites humanos!

-

Xalapahace 20 horas

Xalapahace 20 horasDenuncia madre violencia vicaria y exige intervención de autoridades para recuperar convivencia con su hija

-

Veracruzhace 20 horas

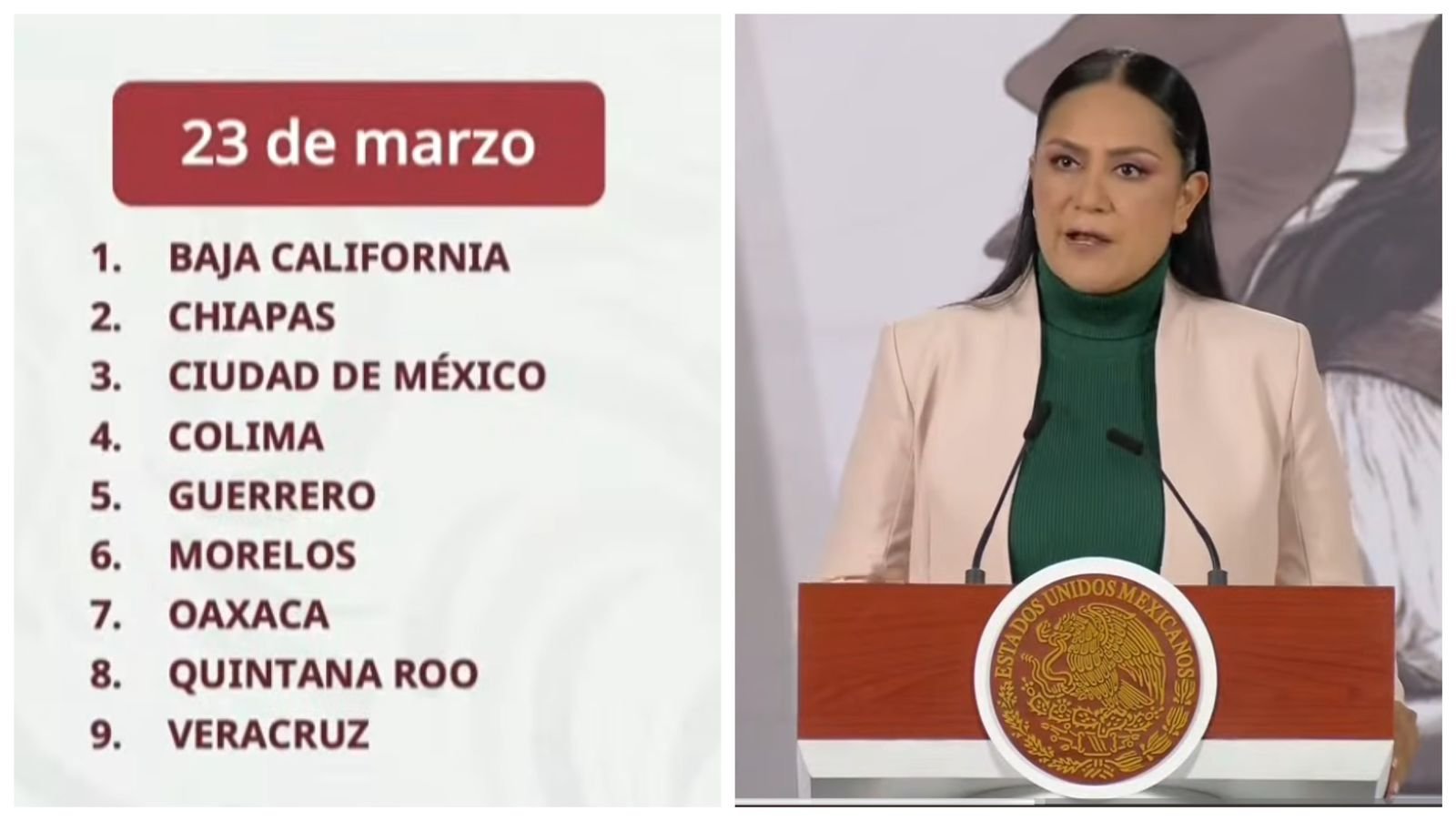

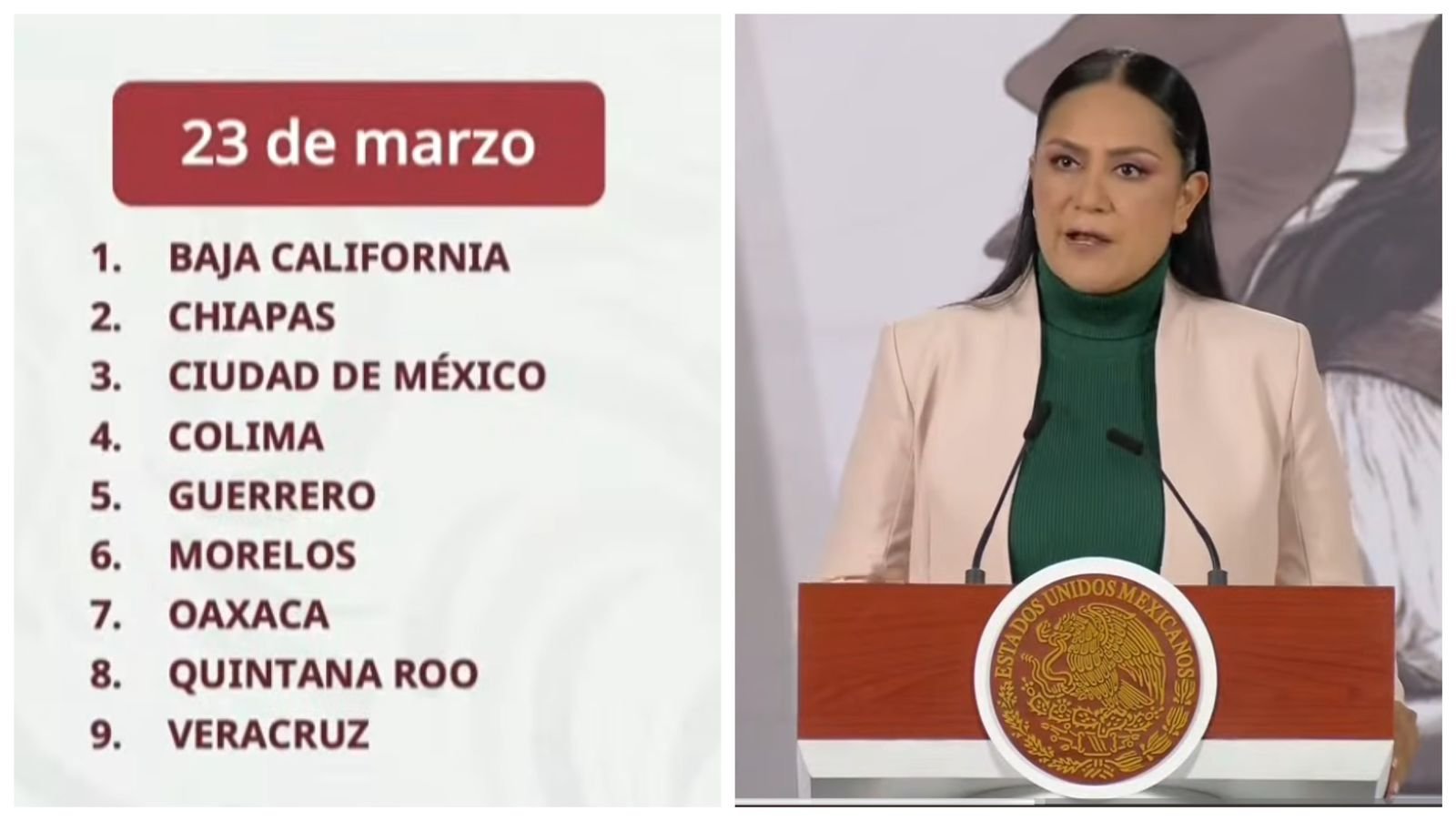

Veracruzhace 20 horasArranca el 2 de marzo registro para nueva credencial de salud; Veracruz se suma el 23

-

Veracruzhace 20 horas

Veracruzhace 20 horasPT acusa presiones y violencia en Ayuntamiento de Lerdo de Tejada; señala poder de facto del hijo de la alcaldesa

-

Coatepechace 12 horas

Coatepechace 12 horasCoatepec refuerza acciones sanitarias para proteger a la población en temporada invernal

-

Coatepechace 12 horas

Coatepechace 12 horasClausura Ayuntamiento de Coatepec predio en Mundo Nuevo por tala ilegal de arbolado

-

Xalapahace 20 horas

Xalapahace 20 horasIntervención de catedral, lista en dos meses

-

La Antiguahace 12 horas

La Antiguahace 12 horasAutoridades y patronato coordinan acciones para fortalecer el atractivo turístico de Playas Chalchihuecan

-

Martínez de la Torrehace 12 horas

Martínez de la Torrehace 12 horasMartínez de la Torre impulsará proyectos para fortalecer su identidad histórica